平成26年春期試験午後問題 問1

問1 情報セキュリティ

情報資産についてのリスクアセスメントに関する次の記述を読んで,設問1~3に答えよ。

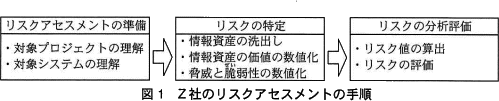

Z社は,従業員数が500の中堅SIベンダである。Z社では,プロジェクト開始前に,プロジェクトで扱う情報資産について,図1に示す自社で定めた手順に従って,リスクアセスメントを実施している。このたび,新規に受注したプロジェクトYに対して,リスクアセスメントを実施することになった。 〔プロジェクトYの説明(抜粋)〕

〔プロジェクトYの説明(抜粋)〕

Z社では,各情報資産のリスク値を,次の式で算出する。

リスク値=情報資産の価値×脅威×脆弱性

ここで,"情報資産の価値"とは情報資産が損なわれたときの影響の大きさを意味し,機密性(以下,Cという),完全性(以下,Iという),可用性(以下,Aという)の観点に対して,影響の大きさをそれぞれ 1~3 の値で評価する。"脅威"は,発生の可能性の大きさを 1~3 の値で評価する。"脆弱性"は,脅威が発生した場合に被害が顕在化する度合いの大きさを 1~3 の値で評価する。ここで,各1~3の値は大きい場合を3,小さい場合を1とする。

C,I,Aごとに算出したリスク値が全て 12 以下ならばリスクを受容し,そうでないならば追加のリスク対策を実施することにしている。

〔リスクの特定〕

表2~4を基に情報資産No.4(顧客のテストデータ)のリスクの分析評価を行い,リスク値を算出した結果を,表5に示す。 プロジェクトYのプロジェクトマネージャは,リスクの分析評価の結果からリスク対応計画を作成した。その後,リスク対策を実施した。

プロジェクトYのプロジェクトマネージャは,リスクの分析評価の結果からリスク対応計画を作成した。その後,リスク対策を実施した。

Z社は,従業員数が500の中堅SIベンダである。Z社では,プロジェクト開始前に,プロジェクトで扱う情報資産について,図1に示す自社で定めた手順に従って,リスクアセスメントを実施している。このたび,新規に受注したプロジェクトYに対して,リスクアセスメントを実施することになった。

- 顧客が利用する購買システムを開発する。

- 開発で利用するテストデータは顧客から提供される。

- 顧客のテストデータを格納した顧客のUSBメモリを,プロジェクトメンバーが顧客から受け取って自社に持ち帰り,顧客のテストデータを開発用サーバに複写後,USBメモリから削除する。

- Z社から顧客の事務所を訪問するのに,電車で1時間30分ほど要する。

- 開発用PCでプログラムを開発し,適宜,開発用サーバにアップロードする。

- プログラムの開発には,開発用サーバと開発用PCを利用する。

- 開発用サーバは,施錠されたサーバルームに設置されている。

- 開発用サーバは,アクセス管理がされており,プロジェクトメンバーとシステム管理者だけがアクセスできる。

- 開発用PCは,プロジェクト開始時にシステム部から各プロジェクトメンバーに貸与され,プロジェクト終了時に返却される。

- 開発時,プロジェクトメンバーは顧客のテストデータのうち必要なものだけを,開発用サーバから自分の開発用PCにダウンロードし,不要になったら削除する。

- プロジェクト終了時に,プロジェクトマネージャは開発用サーバの顧客のテストデータを削除し,全ての開発用PCから顧客のテストデータが削除されていることを確認する。

Z社では,各情報資産のリスク値を,次の式で算出する。

リスク値=情報資産の価値×脅威×脆弱性

ここで,"情報資産の価値"とは情報資産が損なわれたときの影響の大きさを意味し,機密性(以下,Cという),完全性(以下,Iという),可用性(以下,Aという)の観点に対して,影響の大きさをそれぞれ 1~3 の値で評価する。"脅威"は,発生の可能性の大きさを 1~3 の値で評価する。"脆弱性"は,脅威が発生した場合に被害が顕在化する度合いの大きさを 1~3 の値で評価する。ここで,各1~3の値は大きい場合を3,小さい場合を1とする。

C,I,Aごとに算出したリスク値が全て 12 以下ならばリスクを受容し,そうでないならば追加のリスク対策を実施することにしている。

〔リスクの特定〕

- 情報資産の洗出し

プロジェクトYで扱う情報資産の洗出しを行った。その結果を,表1に示す。

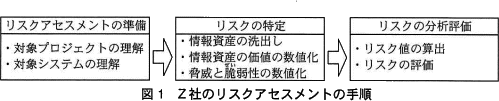

- 情報資産の価値の数値化

表1の各情報資産に対して,C,I,Aのそれぞれについてその価値を評価した値と評価理由を,表2に示す。

- 脅威の数値化

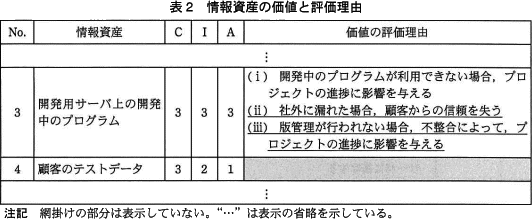

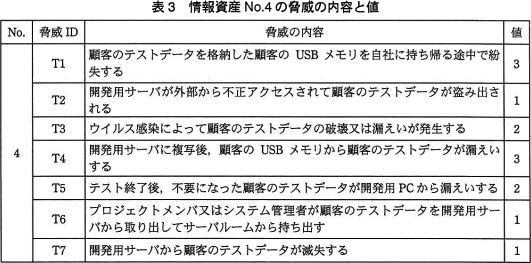

表2の情報資産のうち,情報資産No.4(顧客のテストデータ)について,脅威の内容と脅威の値を,表3に示す。

- 脅威に対する脆弱性の数値化

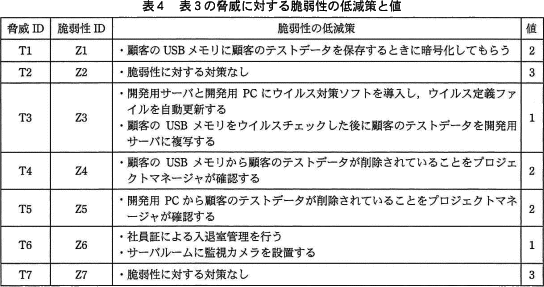

表3の各脅威に対する脆弱性の低減策と脆弱性の値を,表4に示す。脆弱性の値は,システム,規則又は運用で,二つ以上対策済みなら1,一つだけなら2,未対策は3とする。

表2~4を基に情報資産No.4(顧客のテストデータ)のリスクの分析評価を行い,リスク値を算出した結果を,表5に示す。

広告

設問1

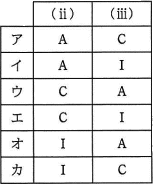

表2中の(ii),(iii)は,C,I,Aのいずれかの観点から"情報資産の価値"を評価した際の評価理由である。(ii),(iii)に対応するC,I,Aの組合せとして適切な答えを,解答群の中から選べ。

解答群

解答選択欄

- エ

解説

機密性、完全性、可用性の3つの概念は、情報セキュリティマネジメントの3要素といわれ、情報システムを堅牢に保つために維持することが重要とされています。- 機密性(Confidentiality)

- 許可された正規のユーザだけが情報にアクセスできる特性を示す。

- 完全性(Integrity)

- 情報が完全で、改ざん・破壊されていない特性を示す。

- 可用性(Availability)

- システムが正常に稼働し続けることの度合い。ユーザが必要な時にシステムが利用可能である特性を示す。

したがって正しい組合せは「エ」です。

広告

設問2

情報資産No.4(顧客のテストデータ)に対するリスクの分析評価の結果,追加のリスク対策が必要になる脅威の数として正しい答えを,解答群の中から選べ。

解答群

- 1

- 2

- 3

- 4

解答選択欄

- イ

解説

まず表5「情報資産No.4のリスク値」の網かけ部分のリスク値を算出します。リスク値は、情報資産×脅威×脆弱性 の式で求めるとあるので、C,I,Aの各値に脅威、脆弱性を掛け合わせると表5の完成形は次のようになります。

広告

設問3

社内でのセキュリティ事故の発生と対策に関する次の記述中のに入れる適切な答えを,解答群の中から選べ。

プロジェクトYの終了後,新たに発足したプロジェクトXで利用している開発用PCに,プロジェクトYの顧客のテストデータが格納されている,とシステム部に連絡があった。調査した結果,このPCは,プロジェクトYで利用していた開発用PCであり,システム部に返却された後に,システム部からプロジェクトXに貸与されたものであることが判明した。そこで,Z社では,顧客のテストデータの漏えいというリスクに対処するために,a,bという対策を追加することにした。

プロジェクトYの終了後,新たに発足したプロジェクトXで利用している開発用PCに,プロジェクトYの顧客のテストデータが格納されている,とシステム部に連絡があった。調査した結果,このPCは,プロジェクトYで利用していた開発用PCであり,システム部に返却された後に,システム部からプロジェクトXに貸与されたものであることが判明した。そこで,Z社では,顧客のテストデータの漏えいというリスクに対処するために,a,bという対策を追加することにした。

a,b に関する解答群

- 開発用サーバのアクセスログをシステム部が定期的に確認する

- 顧客のテストデータを開発用PCにダウンロードして利用する場合は,管理台帳にダウンロード日,削除日,実施者を記入する

- 顧客のテストデータを開発用PCに保存する際に,警告メッセージが表示されるようにする

- プロジェクトごとに新たに開発用サーバを用意する

- プロジェクトメンバーが開発用サーバ上の顧客のテストデータにアクセスする権限を参照だけに設定する

- 返却された開発用PCは,システム部が全データを完全消去する工程を追加する

解答選択欄

- a:

- b:

- a=イ

- b=カ

解説

どれもデータ漏えいへの対策ですが、問題となっているのは「開発用PCに前プロジェクトのデータが消去されずに残っている」ことなので、「プロジェクト終了時に開発用PCに残されたデータが確実に削除される対策」2つを選びます。- 開発用PCへの対策ではありません。

- 正しい。管理台帳を設けることで顧客データが保存されている開発PCの特定やデータの消去し忘れなどを発見できるようになるため、データの漏えい防止に繋がります。

- 問題となっているのは開発用PC返却時のデータの取り扱いなので関係がありません。

- 開発用PCへの対策ではありません。

- 開発用PCへの対策ではありません。

- 正しい。返却された開発用PCのデータを消去する手順を加えることで、次のプロジェクト時に前回のデータの残存をなくすことができます。

広告

広告