平成28年春期試験午後問題 問1

問1 情報セキュリティ

Webサーバに対する不正侵入とその対策に関する次の記述を読んで,設問に答えよ。

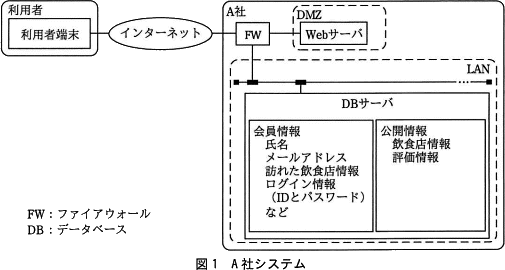

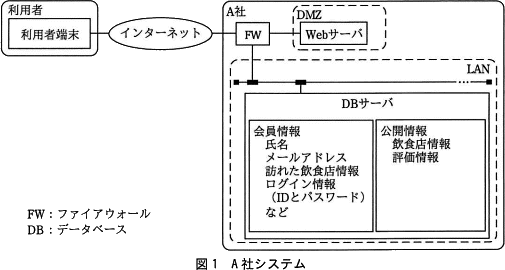

A社は,口コミによる飲食店情報を収集し,提供する会員制サービス業者である。会員制サービスを提供するシステム(以下,A社システムという)を図1に示す。

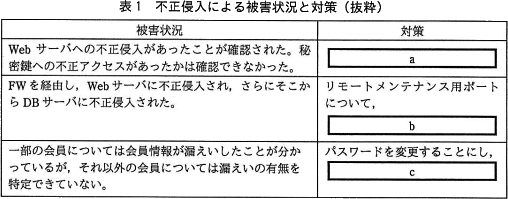

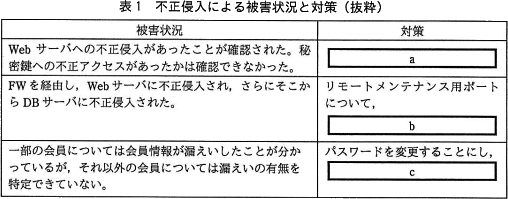

そこで,システム管理者は上司と相談し,会員制サービスを直ちに停止した。次に,今回の不正侵入に対する被害状況の特定と対策の検討を行った。不正侵入による被害状況と対策の一部を抜粋したものを表1に示す。 また,パスワードの変更に合わせて,パスワードの強度(パスワートの候補数)の検討を行った。これまでパスワードは,英小文字26文字だけを受け付け,長さは6文字だった。これに対し,他の3通りのパスワードの強度を比較した。その比較結果を表2に示す。

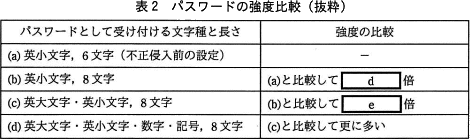

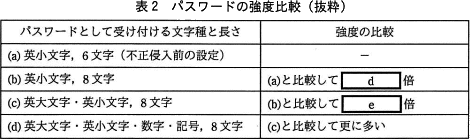

また,パスワードの変更に合わせて,パスワードの強度(パスワートの候補数)の検討を行った。これまでパスワードは,英小文字26文字だけを受け付け,長さは6文字だった。これに対し,他の3通りのパスワードの強度を比較した。その比較結果を表2に示す。 この強度の比較結果を踏まえ,次のようにA社システムを変更し,対策を実施した後に会員制サービスを再開することにした。

この強度の比較結果を踏まえ,次のようにA社システムを変更し,対策を実施した後に会員制サービスを再開することにした。

A社は,口コミによる飲食店情報を収集し,提供する会員制サービス業者である。会員制サービスを提供するシステム(以下,A社システムという)を図1に示す。

- FW,Webサーバ及びDBサーバがあり,スマートフォンなどの利用者端末とはインターネットを介して接続されている。

- WebサーバはDMZに置かれており,DBサーバはLANに置かれている。また,利用者端末からWebサーバヘの接続には,セキュリティを考慮してTLSを用いている。

- 会員登録を行った利用者(以下,会員という)には,IDとパスワードが発行される。

- DBサーバには,会員情報(氏名,メールアドレス,訪れた飲食店情報,ログイン情報(IDとパスワード)など)と公開情報(飲食店情報,評価情報)が保管されている。

- 会員は,公開情報を閲覧することができる。また,Webサーバにログインすることで,DBサーバに保管してある自分の会員情報と自らが書き込んだ公開情報の更新,及び新しい公開情報の追加が行える。

- 非会員は,公開情報の閲覧だけができる。

- 会員がWebサーバにログインするには,IDとパスワードが必要であり,A社システムはDBサーバに保管してあるログイン情報を用いて認証する。

- Webサーバ及びDBサーバでは,それぞれでアクセスログ(以下,ログという)が記録されており,システム管理者が定期的に内容を確認している。また,システム管理者は,通常,LANからWebサーバやDBサーバにアクセスして,メンテナンスを行っている。

なお,外部からTelnetやSSHでWebサーバに接続して,インターネットを介したリモートメンテナンスが行えるようにしてあるが,現在はリモートメンテナンスの 必要性はなくなっている。

そこで,システム管理者は上司と相談し,会員制サービスを直ちに停止した。次に,今回の不正侵入に対する被害状況の特定と対策の検討を行った。不正侵入による被害状況と対策の一部を抜粋したものを表1に示す。

- パスワードの文字種としては,英大文字と英小文字,数字,記号を受け付ける。

- 長さが8文字以上16文字以下から成るパスワードを受け付ける。

- 辞書に登録されている文字列など推測されやすいパスワードは受け付けない。

広告

設問

表1,2中の に入れる適切な答えを,解答群の中から選べ。

a に関する解答群

- TLSを使用していても不正侵入が行われたことから,TLSの使用を直ちに中止し,通常のHTTPで通信を行う。

- 新たな秘密鍵と公開鍵を生成し,その鍵に対する公開鍵証明書の発行手続を行う。

- 公開鍵証明書の再発行手続を行い,同じ秘密鍵を使用する。

- 秘密鍵へのアクセスが確認できていないことから,秘密鍵の変更や公開鍵証明書の再発行は行わず,念のため秘密鍵の保管場所を,ネットワーク経由でアクセスできないディレクトリに変更する。

b に関する解答群

- TelnetやSSH以外にHTTPも利用できるようにするために,HTTPのポートを開放する。

- インターネットからのアクセスをFWで禁止し,TelnetやSSHのポートは閉じる。

- システム管理者がどこからでもすぐにA社システムのメンテナンスができるように,TelnetやSSHのポートの開放は継続する。

- パスワードやA社システムの実装情報の漏えいを防ぐために,Telnetのポートは閉じ,SSHに限定してポートを開放する。

c に関する解答群

- 管理者パスワードは変更し,全会員にパスワードの変更を依頼する。

- 管理者パスワードは変更し,漏えいした会員だけにパスワードの変更を依頼する。

- 管理者パスワードはそのままにし,全会員にパスワードの変更を依頼する。

- 管理者パスワードはそのままにし,漏えいした会員だけにバスワードの変更を依頼する。

d に関する解答群

- 2×8

- 26

- 2×26

- 7×8

- 10×26

- 262

e に関する解答群

- 2

- 2×8

- 26

- 208

- 28

- 268

解答選択欄

- a:

- b:

- c:

- d:

- e:

- a=イ

- b=イ

- c=ア

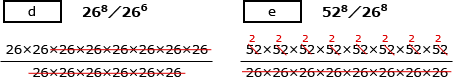

- d=カ

- e=オ

解説

〔aについて〕秘密鍵へのアクセスは確認されていませんが、Webサーバに侵入されたことで漏えいしていることは十分に考えられます。秘密鍵が漏えいした場合、TLSセッションが不正に確立され通信内容を傍受される可能性があり、クライアント-サーバ間の通信の秘匿化が担保されなくなってしまうため公開鍵と秘密鍵を新しいものに変える必要があります。

- HTTPでは通信内容が暗号化されません。IDやパスワードの送信にHTTPを使用すると情報漏えいのリスクをさらに高めることになります。

- 正しい。

- 有効期限内であるにもかかわらず、秘密鍵の漏えいなどの理由で認証の役に立たなくなった公開鍵証明書はCRL(Certificate Revocation List,証明書失効リスト)に登録されます。信頼性のない公開鍵に対する証明書は発行されません。

- 秘密鍵が漏えいした場合を考え、変更すべきです。

〔bについて〕

設問の事例はFWを経由した管理者アカウントでの不正ログインであり、外部からリモートメンテナンス用のTelnet又はSSHを使用してWebサーバにアクセスが行われたと考えることができます。「現在はリモートメンテナンスの必要性はなくなっている」という記述よりリモートメンテナンスができなくても業務に支障がないことがわかるため、SSH、Telnetのポートを閉じ、これらのポートに対する外部からのアクセスをFWで遮断するように設定する対策が適切です。

- 不正アクセスのリスクをさらに高めることになるため不適切です。

- 正しい。

- 必要のないサービスを外部に公開していると攻撃を受ける可能性が高まるため不適切です。

- SSHを利用して不正アクセスを受ける可能性があるため不適切です。

〔cについて〕

管理者IDで不正侵入されたということは管理者パスワードが攻撃者に知られている可能性があります。攻撃者によって不正アクセスが繰り返し行われることを防ぐために管理者パスワードは変更する必要があります。

また、再度攻撃者の不正アクセスはDBサーバにまで及んでいるため漏えいの可能性が考えらるのは「全ての会員情報」です。このため漏えいの有無が確認できていない会員に対してもパスワードの変更を依頼する連絡を行うべきです。

∴c=ア

〔dについて〕

英小文字(a-z)は26種なので、使用可能なパスワード数は(a)6文字の場合では266個、(b)8文字では268個になります。

268/266=262

したがって(b)の強度は(a)の262倍です。

∴d=カ:262

〔eについて〕

英小文字(a-z)+英大文字(A-Z)は52種なので、使用可能なパスワード数は(b)では268個、(c)は528個になります。

528/268

=(2×26)8/268

=(28×268)/268

=28

したがって(c)の強度は(b)の28倍です。

∴e=オ:28

広告

広告