HOME»基本情報技術者平成23年秋期問題»午後問4

基本情報技術者過去問題 平成23年秋期 午後問4

⇄問題文と設問を画面2分割で開く⇱問題PDF問4 情報セキュリティ

情報セキュリティにおけるリスクに関する次の記述を読んで,設問1,2に答えよ。

E君の所属するF社では,自社の情報セキュリティにおけるリスクを数値化して管理することになり,基準を設定して所有する情報資産のリスク評価を行うことになった。E君はこのうち,サーバX及びサーバYのリスク評価を担当した。

なお,ここでは,試行のための仮の基準と値を扱うが,それぞれに"仮"を表す文言は用いない。

〔リスクの値の算出〕

F社では,機密性,完全性,可用性のそれぞれについて,情報資産のリスクの値を,次の式で算出する。

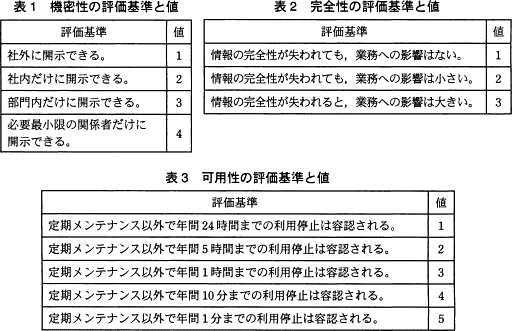

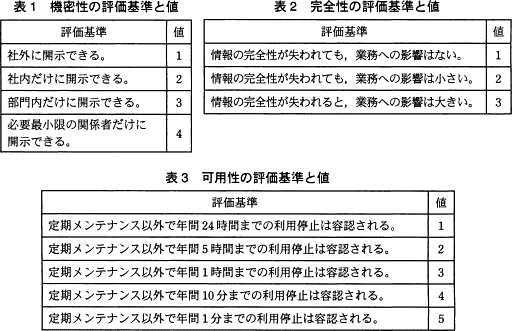

F社では,機密性,完全性,可用性のそれぞれから見た情報資産の価値の評価基準と値を,表1~3のとおりに設定した。 〔脅威と脆弱性の判断基準〕

〔脅威と脆弱性の判断基準〕

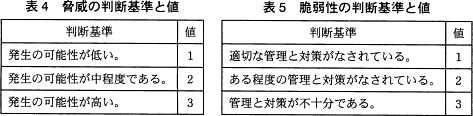

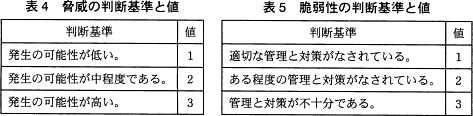

F社では,脅威と脆弱性の判断基準と値を,それぞれ表4,5のとおりに設定した。 〔サーバX及びサーバY〕

〔サーバX及びサーバY〕

サーバXでは,調達先一般情報のデータベースが稼動している。調達先一般情報とは,調達先コード,調達先の正式な名称,略称,住所,電話番号などである。

サーバYでは,取引情報のデータベースが稼動している。取引情報とは,調達先コード,購入品コード,単価,購入履歴などである。

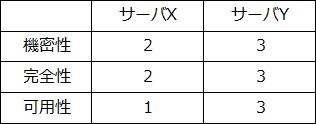

E君は,サーバX及びサーバYの機密性,完全性,可用性のそれぞれから見た価値を評価するために,調達先一般情報と取引情報に関して,社内関連部門から聴取し,その内容を次のようにまとめた。

〔社内関連部門からの聴取内容〕

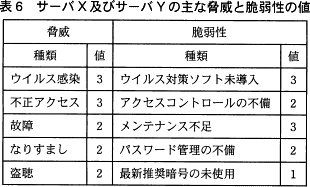

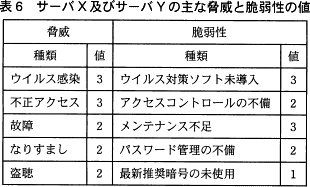

E君は,各サーバがさらされている脅威とその脅威に対するF社の脆弱性を調査し,表4及び表5の判断基準に基づいて評価した。そのうちの主なものを,表6に示す。 〔受容可能なリスク水準〕

〔受容可能なリスク水準〕

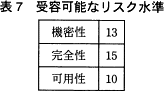

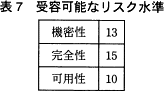

F社では,受容可能なリスク水準を,表7のとおりに設定した。情報資産について各リスクの値がこれらの値以下であれば,そのリスクを保有し,そうでなければ,リスク対応を行う。 〔サーバX及びサーバYのリスク評価〕

〔サーバX及びサーバYのリスク評価〕

表1~5の基準,聴取内容及びサーバXとサーバYの状況から,E君は,サーバX及びサーバYに関するリスク評価を行った。F社では,評価に当たって,表1~3の評価基準では,該当する基準の値のうちで最も小さいものを選ぶことにしている。

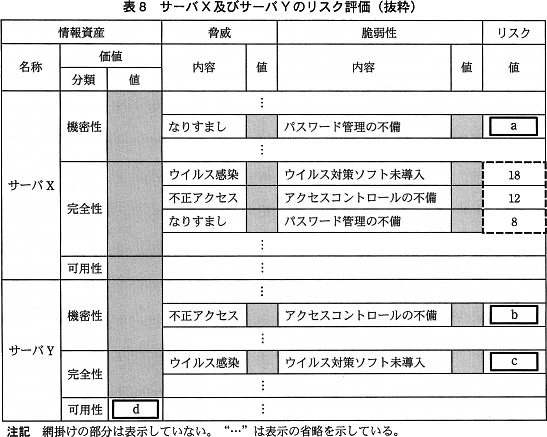

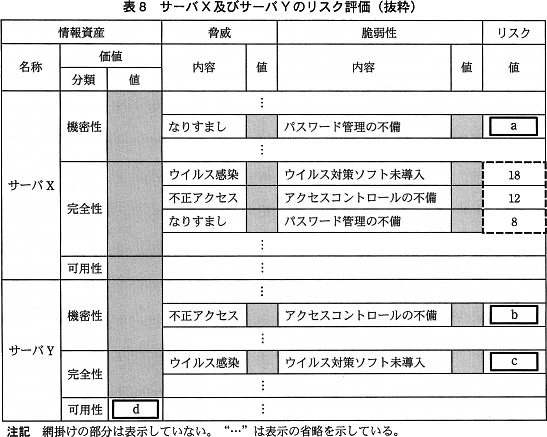

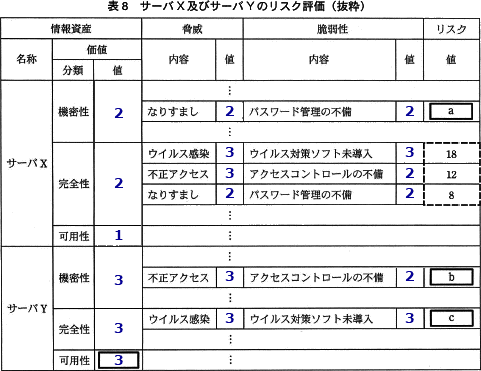

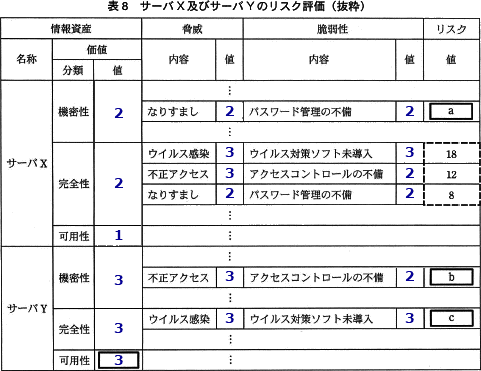

評価結果の一部を表8に示す。

E君の所属するF社では,自社の情報セキュリティにおけるリスクを数値化して管理することになり,基準を設定して所有する情報資産のリスク評価を行うことになった。E君はこのうち,サーバX及びサーバYのリスク評価を担当した。

なお,ここでは,試行のための仮の基準と値を扱うが,それぞれに"仮"を表す文言は用いない。

〔リスクの値の算出〕

F社では,機密性,完全性,可用性のそれぞれについて,情報資産のリスクの値を,次の式で算出する。

リスクの値=情報資産の価値×脅威×脆弱性

〔情報資産の価値の評価基準〕F社では,機密性,完全性,可用性のそれぞれから見た情報資産の価値の評価基準と値を,表1~3のとおりに設定した。

F社では,脅威と脆弱性の判断基準と値を,それぞれ表4,5のとおりに設定した。

サーバXでは,調達先一般情報のデータベースが稼動している。調達先一般情報とは,調達先コード,調達先の正式な名称,略称,住所,電話番号などである。

サーバYでは,取引情報のデータベースが稼動している。取引情報とは,調達先コード,購入品コード,単価,購入履歴などである。

E君は,サーバX及びサーバYの機密性,完全性,可用性のそれぞれから見た価値を評価するために,調達先一般情報と取引情報に関して,社内関連部門から聴取し,その内容を次のようにまとめた。

〔社内関連部門からの聴取内容〕

- 調達先一般情報

- 電話帳や各社のWebページで公開されている情報であるが,取引があることをF社の競合他社に知られたくない調達先もあるので,社外には公開できない。

- この情報は,調達先との間で行っているEDI(電子データ交換)では利用していないので,誤りがあっても調達業務に与える影響は小さい。

- 社員が,電話番号の確認や,挨拶状の宛先ラベルの印字に利用しているが,サーバXが利用できない場合には,代替手段での入手が可能である。

- 取引情報

- 競合する調達先をはじめ,F社の同業他社に知られてはならない情報である。また,社内でも,他部門には開示できない情報である。

- 情報に誤りがあれば,調達や支払いなどの業務に与える影響は大きい。

- 営業時間内の調達オンライン入力処理,及び夜間のバッチ処理で利用されており,これらを処理するシステムは,メンテナンス以外では,年間4時間以上停止することは許されない。

E君は,各サーバがさらされている脅威とその脅威に対するF社の脆弱性を調査し,表4及び表5の判断基準に基づいて評価した。そのうちの主なものを,表6に示す。

F社では,受容可能なリスク水準を,表7のとおりに設定した。情報資産について各リスクの値がこれらの値以下であれば,そのリスクを保有し,そうでなければ,リスク対応を行う。

表1~5の基準,聴取内容及びサーバXとサーバYの状況から,E君は,サーバX及びサーバYに関するリスク評価を行った。F社では,評価に当たって,表1~3の評価基準では,該当する基準の値のうちで最も小さいものを選ぶことにしている。

評価結果の一部を表8に示す。

設問1

表8中のa~dに入れる正しい答えを,解答群の中から選べ。

a,b,c に関する解答群

- 4

- 6

- 8

- 9

- 12

- 16

- 18

- 24

- 27

- 36

d に関する解答群

- 1

- 2

- 3

- 4

- 5

解答選択欄

- a:

- b:

- c:

- d:

解答

- a=ウ

- b=キ

- c=ケ

- d=ウ

解説

問題文中の記述と評価基準から表8の網かけ部分を埋めていきます。

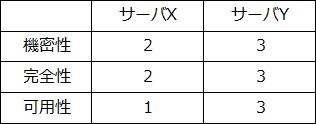

まず〔社内関連部門からの聴取内容〕を基に情報資産の評価値を決定します。

〔サーバX:調達先一般情報データベース〕 こうして得られた情報資産の評価値と表6「主な脅威と脆弱性の値」を基に表8を完成させると以下のようになります。

こうして得られた情報資産の評価値と表6「主な脅威と脆弱性の値」を基に表8を完成させると以下のようになります。

最後にリスクの値a,b,cを問題文中に示されている

リスクの値=情報資産の価値×脅威×脆弱性

で算出します。

a=2×2×2=8

b=3×3×2=18

c=3×3×3=27

∴a=ウ:8

b=キ:18

c=ケ:27

d=ウ:3

まず〔社内関連部門からの聴取内容〕を基に情報資産の評価値を決定します。

〔サーバX:調達先一般情報データベース〕

- 機密性の評価値は「…社外に公開できない」という記述より、情報の公開範囲は社内のみと考えられるため 2 になります。

- 完全性の評価値は「…誤りがあっても調達業務に与える影響は小さい」という記述より 2 になります。

- 可用性の評価値は「…代替手段での入手が可能」という記述より、年間1日以上の停止が容認されると考えられるため 1 になります。

- 機密性の評価値は「…社内でも,他部門には開示できない情報である」という記述から 3 になります。

- 完全性の評価値は「…業務に与える影響は大きい」という記述より 3 になります。

- 空欄dでもある可用性の評価値は「…年間4時間以上停止することは許されない」という記述より、評価基準の中で年間1時間までの停止が容認される 3 とするのが適当です。

∴d=ウ:3

最後にリスクの値a,b,cを問題文中に示されている

リスクの値=情報資産の価値×脅威×脆弱性

で算出します。

a=2×2×2=8

b=3×3×2=18

c=3×3×3=27

∴a=ウ:8

b=キ:18

c=ケ:27

d=ウ:3

設問2

表8のサーバXの完全性の破線で囲まれた部分に関し,F社の受容可能なリスク水準から判断されるリスク対応として適切なものを,解答群の中から選べ。

解答群

- IDS(侵入検知システム)を導入する。

- ウイルス対策ソフトを導入する。

- 公開鍵暗号を利用する。

- 定期メンテナンスの回数を増やす。

- パスワード管理を強化する。

解答選択欄

解答

- イ

解説

破線で囲まれた3つのリスク値はそれぞれ、

- ウイルス感染…18

- 不正アクセス…12

- なりすまし…8

- IDSの導入は、不正アクセスへの対応策のため不適切です。

- 正しい。脆弱性項目として「ウイルス対策ソフト未導入」が挙げられているので、ウイルス対策ソフトの導入によりリスクを低減させることができます。

- 公開鍵暗号は、盗聴の脅威への対応策のため不適切です。

- 定期メンテナンスの回数増加は、故障の脅威への対応策のため不適切です。

- パスワード管理の強化は、なりすましへの対応策のため不適切です。